Секретные и конфиденциальные документы американского производителя микросхем Intel, предположительно возникшие в результате взлома, были загружены сегодня в общедоступную службу обмена файлами.

20 ГБ секретной информации поступает из неизвестного источника. Это была лишь первая часть серии утечек Intel.

По словам Тилли Коттманн , разработчика и реверс-инженера, получившей документы от анонимного хакера, большая часть информации должна быть защищенна интеллектуальной собственностью. Разработчику сообщили, что информация была украдена у Intel в этом году.

«Они были переданы мне анонимным источником, который украл их ранее в этом году, более подробная информация об этом будет опубликована в ближайшее время», - говорит Коттманн.

«Большая часть информации НИКОГДА не публиковались ранее и классифицируется как конфиденциальная, согласно NDA или Intel Restricted Secret», - добавил разработчик.

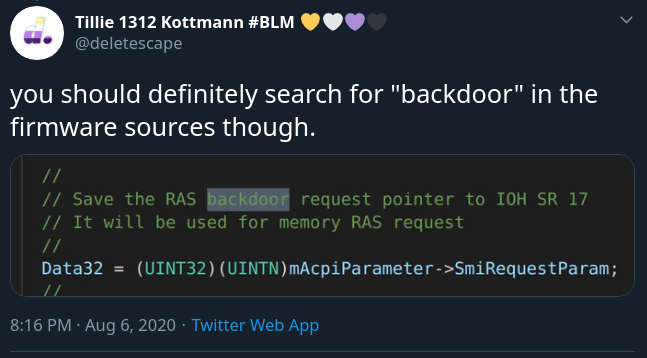

В исходном коде прошивки можно найти комментарии, относящиеся к бэкдорам, но это может означать что угодно и не обязательно означает, что они могут получить доступ к вашему компьютеру:

Представитель Intel указал на страницу политики безопасности продуктов компании, на которой говорится, что «политика и практика Intel в области разработки продуктов запрещают любые преднамеренные шаги, чтобы разрешить доступ к недокументированным устройствам (например,« бэкдоры »), раскрытие уязвимых устройств. информации или обход функций безопасности или ограничений ее продуктов ".

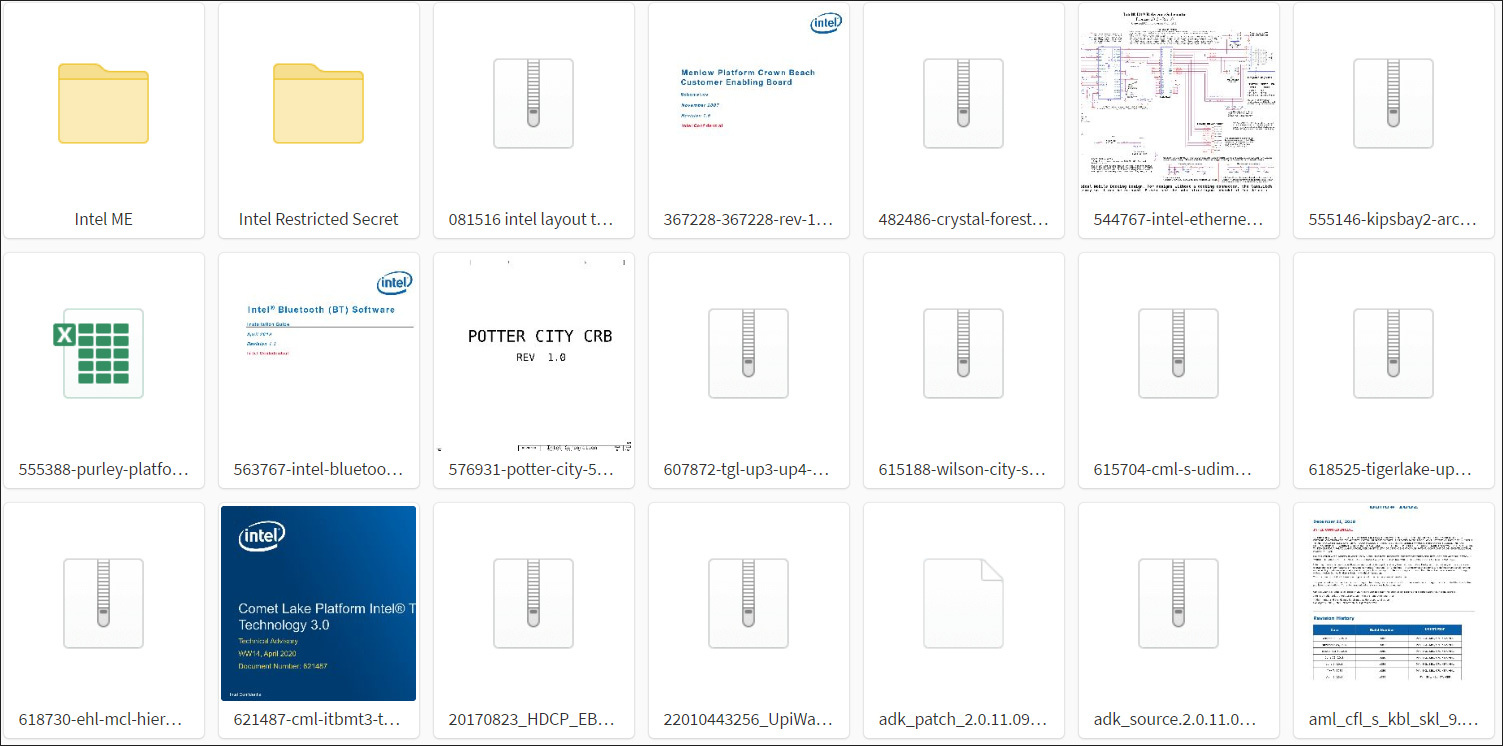

Некоторые файлы в архиве содержат технические спецификации и относятся к внутренней конструкции набора микросхем, включая платформу Kaby Lake и Intel Management Engine (ME).

Первая часть утечки содержит документы, относящиеся к следующему:

- Руководства Intel ME Bringup + инструменты (flash) + образцы для различных платформ

- Справочный код и образец кода BIOS Kabylake (платформа Purley) + код инициализации (некоторые из них в виде экспортированных репозиториев git с полной историей)

- Intel CEFDK (комплект для разработки микропрограмм бытовой электроники (загрузчик)) ИСТОЧНИКИ

- Пакеты исходного кода Silicon / FSP для различных платформ

- Различные инструменты Intel для разработки и отладки

- Simics Simulation для Rocket Lake S и, возможно, других платформ

- Различные дорожные карты и другие документы

- Бинарные файлы для драйверов камеры, разработанные Intel для SpaceX

- Схемы, документы, инструменты + прошивка для неизданной платформы Tiger Lake

- Обучающие видео Kabylake FDK

- Файлы декодера Intel Trace Hub + для различных версий Intel ME

- Справочник по кремнию Elkhart Lake и пример кода платформы

- Некоторые вещи Verilog для различных платформ Xeon, не знаю, что именно

- Отладка сборок BIOS / TXE для различных платформ

- Bootguard SDK (зашифрованный zip)

- Симулятор процессов Intel Snowridge / Snowfish ADK

- Разные схемы

- Шаблоны маркетинговых материалов Intel (InDesign)

Этот выпуск уже называют «сочным», но Коттманн считает, что будущие утечки из их источника, вероятно, будут содержать еще более «пикантные» секретные документы.

Как это якобы произошло

Kottman поддерживает репозиторий с исходным кодом, полученным ими, и различными источниками, ищущими неправильно сконфигурированные инструменты DevOps, обеспечивающие доступ к ресурсам. Репозиторий содержит данные, включая собственный код, от десятков компаний (GE Appliances, Microsoft, Qualcomm, Motorola, AMD, Lenovo).

Разработчик делает все возможное, чтобы удалить конфиденциальную информацию из кода, который они публикуют, и выполняет запросы на удаление. Более того, они готовы предоставить подробную информацию о неправильной конфигурации и о том, как избежать неудач в будущем.

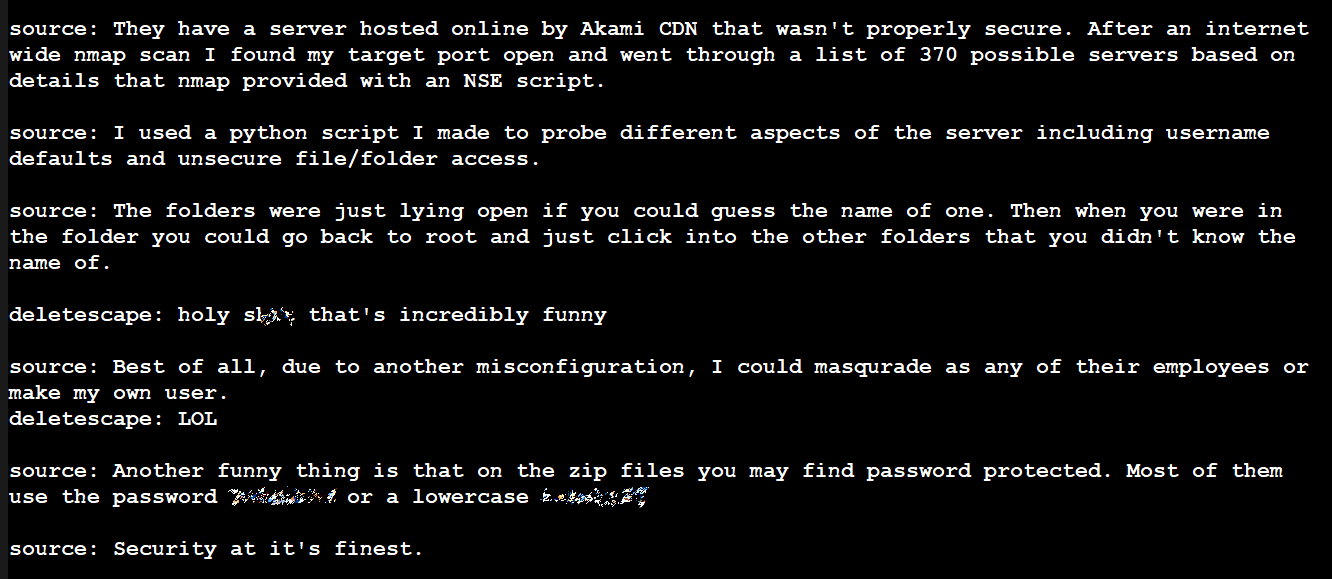

Взлом Intel, похоже, ничем не отличается. Хакер сказал Коттманну, что они обнаружили сервер Intel в CDN, который не был должным образом защищен. Эта конкретная машина, по-видимому, была выбрана на основе деталей, собранных в результате сканирования в Интернете.

Используя собственный скрипт Python, хакер утверждает, что он смог проверить доступ для имени пользователя и незащищенный доступ к файлам и папкам. По словам хакера, доступ к папкам был возможен, если вы знали правильные имена. Однако им нужно было угадать только одно имя. Оказавшись внутри, они могли вернуться к корневому каталогу и получить доступ к любому из них.

Однако более важной деталью было утверждение, что они могут выдать себя за любого сотрудника Intel, имеющего доступ к ресурсам, или создать своего собственного пользователя. Некоторые файлы являются архивами, защищенными невероятно слабым паролем.

В заявлении для издания BleepingComputer Intel заявила, что данные, по всей видимости, получены из Центра ресурсов и дизайна Intel. Представитель компании не стал говорить о способе взлома, но сказал, что утечка может исходить от кого-то, имеющего доступ к порталу:

«Мы расследуем эту ситуацию. Информация, по всей видимости, поступает из Центра ресурсов и дизайна Intel, в котором размещена информация для использования нашими клиентами, партнерами и другими внешними сторонами, зарегистрировавшимися для доступа. Мы считаем, что лицо, имеющее доступ, скачало и поделилось этими данными », - представитель Intel.

Сотрудники этого отдела имеют более высокие привилегии, чем обычно, что дает им доступ не только к ресурсам для клиентов и OEM-производителей, но и к интеллектуальной собственности Intel, такой как документация и инструменты, услуги по тестированию и предварительная информация о продукте, все это доступно в рамках корпоративного неразглашения. соглашение (CNDA).

Понравилась публикация? Тогда делись с друзьями. А также не забудь подписаться на наш канал в Telegram и аккаунт в Twitter, чтобы всегда быть в курсе актуальных новостей и интересных статей!

Join the conversation.