Вредоносное ПО может отключать уведомления от систем безопасности, интегрированных в устройства.

Начав с малоизвестного образца вредоносного ПО, исследователи в области безопасности из компании ESET обнаружили новое шпионское ПО для Android, распространяемое через поделки приложений для обмена сообщениями, таких как Threema, Telegram и WeMessage.

Вредоносное ПО исходит от APT-C-23, группы опытных хакеров, ведущих шпионские кампании против военных и образовательных учреждений с июля 2015 года.

Читайте также: Белорусские хакеры взломали трансляции государственных телеканалов и показали видео избиения протестующих

Обновленная версия, обнаруженная ранее в этом году, демонстрирует впечатляющий набор новых функций, которые, в том числе, позволяют шпионскому программному обеспечению отклонять уведомления от систем безопасности, работающих на устройствах Samsung, Xiaomi и Huawei, и таким образом иметь возможность работать без обнаружения.

Скрытие в поддельных приложениях

В апреле 2020 года исследователи по безопасности MalwareHunterTeam написали у себя в Твиттере о шпионском ПО для Android, у которого очень низкий уровень обнаружения на VirusTotal. Изучив образец, исследователи ESET обнаружили, что он был частью набора вредоносных программ, используемого злоумышленниками из APT-C-23.

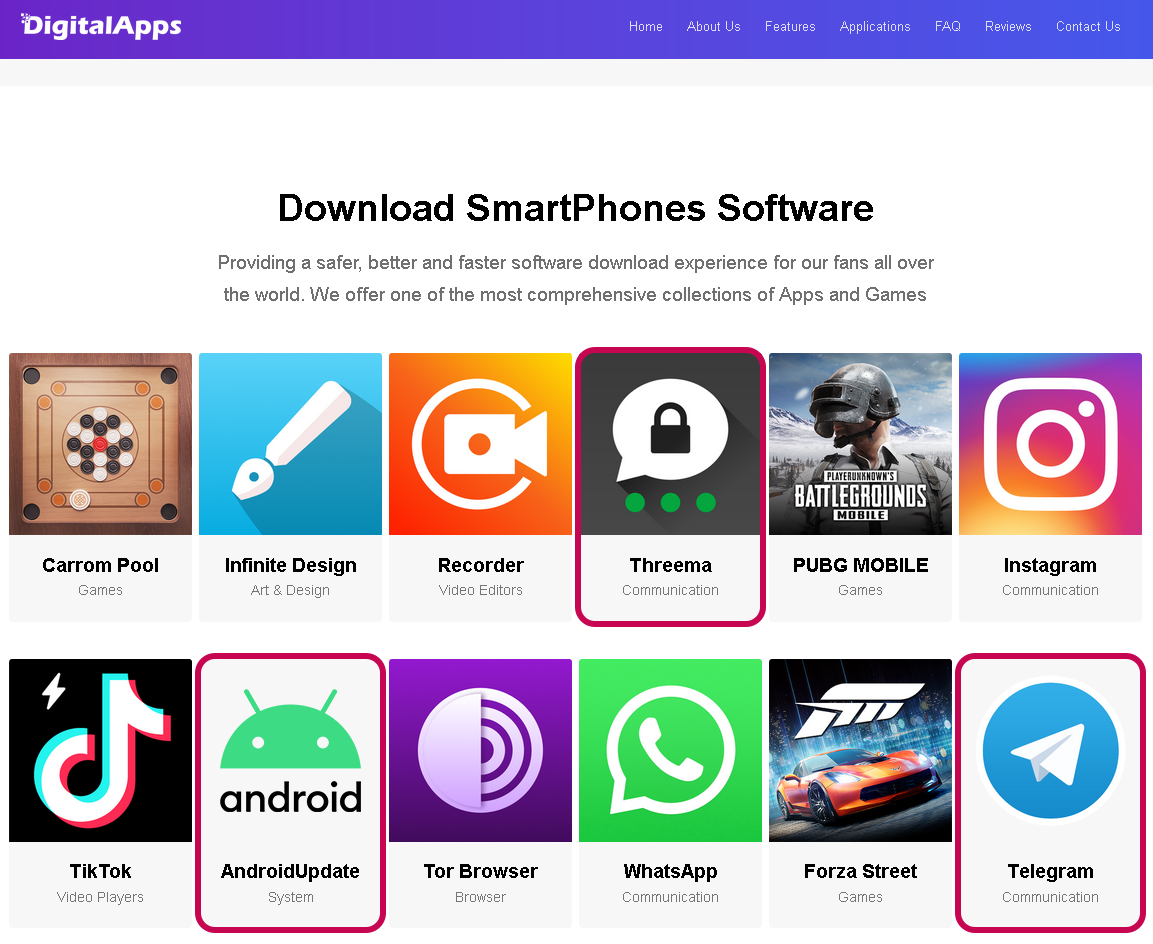

Примерно два месяца спустя, в июне, команда MalwareHunterTeam обнаружила новый образец того же вредоносного ПО, спрятанный в установочном файле мессенджера Telegram, доступном в DigitalApps, неофициальном магазине приложений для Android.

Поскольку их решение безопасности было одним из немногих, которому удалось обнаружить в открытом доступе новое шпионское ПО от APT-C-23, ESET начала расследование и оказалось, что вредоносное ПО также было скрыто в других приложениях, в вышеупомянутом магазине.

Они также нашли его в Threema, платформе безопасного обмена сообщениями, и в AndroidUpdate, приложении, представляющем собой обновление системы для мобильной платформы.

С помощью Threema и Telegram жертва получит полную функциональность этих приложений вместе с вредоносным ПО, таким образом скрывается вредоносный характер поддельных приложений.

Возможно, в попытке контролировать распространение вредоносного ПО злоумышленники добавили фальшивый шлюз загрузки, потребовав шестизначный код.

ESET считает, что магазин DigitalApps - это лишь один из методов распространения, который злоумышленники использовали для заражения жертв, поскольку они находили и другие приложения, которые не были доступны в магазине, но содержали такое же шпионское ПО.

«В июне 2020 года системы ESET заблокировали это шпионское ПО на клиентских устройствах в Израиле. Обнаруженные образцы вредоносного ПО были замаскированы под приложение для обмена сообщениями WeMessage » - заявляют в ESET

Однако графический интерфейс вредоносного приложения отличается от оригинала и, по всей видимости, был создан злоумышленником, что указывает на то, что оно не пыталось выдавать себя за настоящий продукт.

Улучшенный набор функций

APT-C-23 известны под разными именами (Big Bang APT, Two-tailed Scorpion) у других компаний, занимающихся кибербезопасностью. Группа развертывает вредоносное ПО для платформ Windows (KasperAgent, Micropsia) и Android (GnatSpy, Vamp, FrozenCell), атакуя цели на Ближнем Востоке.

Читайте также: Баг в Instagram позволял хакерам шпионить за пользователями при помощи картинки

По сравнению с предыдущими шпионскими программами для Android, последняя версия APT-C-23 расширяет функциональность, помимо уже присутствующих возможностей записи звука, кражи журналов вызовов, SMS, контактов и определенных типов файлов (PDF, DOC, DOCX, PPT, PPTX, XLS, XLSX, TXT, JPG, JPEG, PNG).

Список функций теперь включает возможность отключения уведомлений от приложений безопасности, интегрированных с устройствами от Samsung, Xiaomi и Huawei, что позволяет вредоносному ПО оставаться скрытым, даже если его активность обнаружена.

Кроме того, теперь ПО может читать уведомления из приложений для обмена сообщениями (WhatsApp, Facebook, Telegram, Instagram, Skype, Messenger, Viber), эффективно воруя входящие сообщения и коды для доступа в аккаунт.

Шпионское ПО также может записывать экран (видео и изображение), а также входящие и исходящие звонки через WhatsApp. Оно также может скрытно совершать звонки, создавая черный экран, имитирующий неактивный телефон.

ESET опубликовала технический отчет с подробным описанием новых возможностей улучшенного шпионского ПО APT-C-23, который содержит полезные индикаторы, позволяющие распознать компрометацию устройства.

Подписывайся на Эксплойт в Telegram, чтобы всегда оставаться на страже своей приватности и безопасности в интернете.

Join the conversation.