Исследователь по безопасности обнаружил опасную уязвимость в Safari, а Apple отложила выпуск патча почти на год.

Исследователь по безопасности опубликовал сегодня подробности об ошибке браузера Safari, которая может использоваться для утечки или кражи файлов с устройств пользователей.

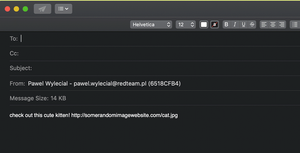

Ошибка была обнаружена Павлом Вилециалом, соучредителем польской охранной фирмы REDTEAM.PL.

Первоначально исследователь сообщил об ошибке в Apple ранее этой весной, в апреле, но исследователь решил обнародовать свои результаты сегодня после того, как производитель ОС отложил исправление ошибки почти на год, до весны 2021 года.

Как работает баг

В своем сообщении в блоге Wylecial сказал, что ошибка связана с реализацией Safari Web Share API - нового веб-стандарта, который представляет кроссбраузерный API для обмена текстом, ссылками, файлами и другим контентом.

Исследователь безопасности говорит, что Safari (как на iOS, так и на macOS) поддерживает совместное использование файлов, которые хранятся на локальном жестком диске пользователя ( через схему URI file: // ).

Таким образом, когда пользователь делится контентом по электронной почте, к письму прикрепляются его локальные файлы, которые вместе с одержимым письма отправляются злоумышленнику. Это могут быть например файлы с историей браузинга или паролями.

Эта проблема может привести к ситуациям, когда вредоносные веб-страницы могут обманным путем заставлять пользователей поделиться статьей по электронной почте, но в конечном итоге тайно перекачивают файлы с устройства.

Чтобы понять, как работает баг, посмотрите демонстрационное видео ниже.

Протестировать баг можно на двух демонстрационных страницах, которые могут извлекать файлы /etc/passwd пользователя Safar или файлы истории браузера.

Wylecial описал ошибку как «не очень серьезную», так как взаимодействие с пользователем и сложная социальная инженерия необходимы для того, чтобы обманом заставить пользователей выдать локальные файлы; однако он также признал, что злоумышленникам было довольно легко «сделать общий файл невидимым для пользователя».

Однако реальная проблема здесь не только в самой ошибке и том, насколько легко или сложно ее использовать, но и в том, как Apple обработала отчет об ошибке.

Apple не только не смогла вовремя подготовить патч по прошествии более четырех месяцев, но и попыталась задержать исследователя с публикацией его результатов до следующей весны, почти на год с момента первоначального отчета об ошибке. Крайний срок раскрытия уязвимостей 90 дней, что широко принято в индустрии информационных технологий.

Ситуации, подобные той, с которой пришлось столкнуться Wylecial, в наши дни становятся все более распространенными среди охотников за ошибками iOS и macOS.

Apple, несмотря на анонсирование специальной программы поощрения ошибок, все чаще обвиняют в намеренном задержке ошибок и попытках заставить замолчать исследователей безопасности.

Например, когда сегодня Уайлсиал сообщил о своей ошибке, другие исследователи сообщили о похожих ситуациях, когда Apple откладывала исправление ошибок безопасности, о которых они сообщали, более чем на год.

I reported one issue in June 2019. It will be fixed on "Fall of 2020" 😅

— Wojciech Reguła (@_r3ggi) August 24, 2020

Когда в июле Apple объявила о правилах программы Security Research Device, хваленая команда безопасности Project Zero отказалась участвовать, заявив, что правила программы были специально написаны, чтобы ограничить публичное раскрытие информации и заставить замолчать исследователей безопасности о своих выводах.

Join the conversation.