Вредоносная программа смогла украсть SMS коды для 2FA аккаунтов Google. Под угрозой также Telegram и другие социальные сети.

Специалисты по безопасности из компании Check Point заявили, что иранская хакерская группа разработала специальное вредоносное ПО для Android, способное перехватывать коды двухфакторной аутентификации (2FA), отправляемые по SMS.

Вредоносная программа входила в арсенал хакерских инструментов, разработанных хакерской группой, которую компания назвала Rampant Kitten.

Check Point заявляет, что группа действует не менее шести лет и участвует в постоянной операции по наблюдению за иранскими меньшинствами, антиправительственными организациями и движениями сопротивления, такими как:

- Ассоциация семей лагеря Ашраф и жителей Свободы (AFALR)

- Азербайджанская Национальная Организация Сопротивления

- народ Белуджистана

Хакеры используют широкий спектр вредоносных программ, в том числе четыре варианта инфостилеров для Windows и бэкдор в Android, замаскированный внутри вредоносных приложений.

Вредоносное ПО для Windows в основном использовались для кражи личных документов, а также файлов из настольного клиента Telegram для Windows, которые позволили бы хакерам получить доступ к учетной записи Telegram жертвы.

Кроме того, вредоносные программы для Windows также похищали файлы из диспетчера паролей KeePass. Это соответствует описанию функциональности в совместном предупреждении CISA и ФБР об иранских хакерах и их вредоносном ПО, опубликованном ранее на этой неделе.

Приложение для обхода 2ФА

Но хотя хакеры Rampant Kitten отдавали предпочтение троянам для Windows, они также разработали аналогичные инструменты и для Android.

В опубликованном вчера отчете исследователи Check Point заявили, что они также обнаружили мощный бэкдор для Android, разработанный группой. Бэкдор мог украсть список контактов жертвы и SMS-сообщения, незаметно активировать микрофон и переходить на фишинговые страницы.

Бэкдор также содержал скрипты, специально предназначенные для кражи кодов 2FA.

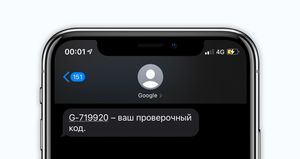

Check Point заявила, что вредоносная программа будет перехватывать и пересылать злоумышленникам любое SMS-сообщение, содержащее строку «G-», обычно используемую для префикса кодов 2FA для учетных записей Google, отправляемых пользователям через SMS.

Предполагается, что операторы Rampant Kitten будут использовать трояны для Android, чтобы заставить устройство открыть фишинговую страницу Google, захватить учетные данные пользователя, а затем получить доступ к учетной записи.

Если бы у жертвы была включена двухфакторная аутентификация, функция перехвата кодов могла бы незаметно отправлять копии кода двухфакторной аутентификации злоумышленникам, позволяя обойти защиту.

Check Point также обнаружила доказательства того, что вредоносная программа также автоматически пересылает все входящие SMS-сообщения из Telegram и других социальных сетей. Эти типы сообщений также содержат коды 2FA, и весьма вероятно, что группа использовала эту функцию для обхода 2FA не только на аккаунтах Google.

На данный момент вредоносное ПО маскирующееся под приложение, помогающее носителям персидского языка в Швеции получить водительские права. Однако оно могло скрываться и внутри других приложений, нацеленных на иранцев, выступающих против режима Тегерана, живущих в Иране и за его пределами.

Хотя общепризнано, что хакерские группы, спонсируемые государством, обычно и так могут обходить двухфакторную аутентификацию, мы очень редко получаем представление об их инструментах и о том, как они это делают.

Подписывайся на Эксплойт в Telegram, чтобы всегда оставаться на страже своей безопасности и анонимности в интернете.

Join the conversation.