Как происходила эволюция в сфере технологий, с помощью которых люди смогли удаленно получить доступ к рабочему столу других пользователей, и почему важно позаботиться о надлежащих мерах безопасности во время этого процесса – поговорим в данной статье.

«Один из выводов, к которому нам всем, возможно, придется прийти в будущем, заключается в том, что стоит вернутся к стандартному способу обработки данных и потоков информации из терминалов и компьютеров, подключенных к глобальной сети»

Это отрывок из документа под названием «Request for Comments», датируемого 1971 годом. В нем было опубликовано предложение создать официальный протокол передачи данных для сети Telnet, ключевой технологии для получения доступа к чужому компьютеру через интерфейс командной строки удаленно. Нужно отметить, что предложенная в то время стратегия отличается от концепции, которая используется при создании современных инструментов для доступа к графическому интерфейсу в удаленном режиме. Однако многие методы, представленные в данном документе, применяются и сегодня. Основное их отличие состоит в том, что современные инструменты совместимы сразу с несколькими платформами. Это дает пользователю возможность мгновенно переключаться между различными оперативными системами.

«После того, как я установлю соединение и подключусь к вашему компьютеру, я могу делать все, что захочу! Интересно, стоит ли мне ввести команду «format c:» («форматировать диск С»)? Я еще тот безумец!»

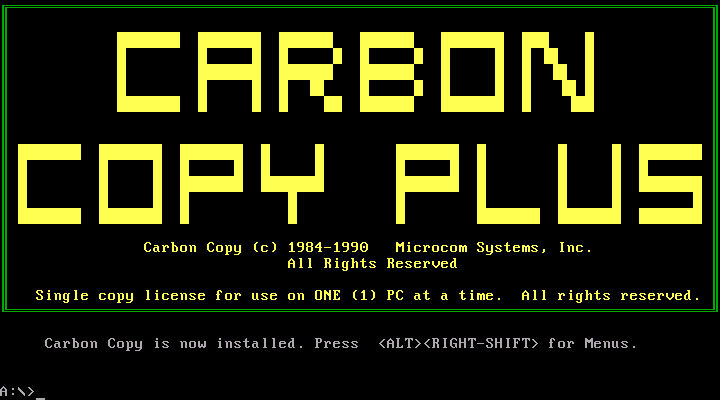

Нет Windows, нет проблем: появление программного обеспечения для удаленного доступа восходит к дням создания DOS

Удаленный доступ был в центре внимания сообщества программистов и разработчиков на протяжении многих десятилетий. Данной темой интересовались с тех самых дней, когда люди впервые смогли получить доступ к сетям мэйнфреймов, используя примитивные терминалы. Сама идея подключения к компьютеру удаленно, как будто человек физически находится в комнате и имеет полный доступ к нему, все еще кажется немного волшебной для некоторых пользователей. Однако это стало возможным уже несколько десятилетий назад.

Ключевым инструментом в истории программного обеспечения для получения удаленного доступа является Carbon Copy. Эта первая программа, которая позволила пользователям получить доступ к своим компьютерам на расстоянии и управлять ими точно так же, если бы они находились в комнате рядом со своими ПК. О данном ПО заговорили еще в середине 80-х годов – оно было разработано компанией Meridian Technologies и использовало особую технологию: оставаясь резидентным в памяти DOS, программа давала возможность пользователям звонить на ПК по телефонной линии и управлять машиной удаленно.

Это был впечатляющий трюк для своего времени. Многие специалисты не понимали, как это в принципе возможно. К примеру, разворот журнала PC Mag, вышедшего в марте 1986 года, был посвящен шокирующей программе. Она была описана автором как «новая технология, которая все еще остается секретной для большинства пользователей».

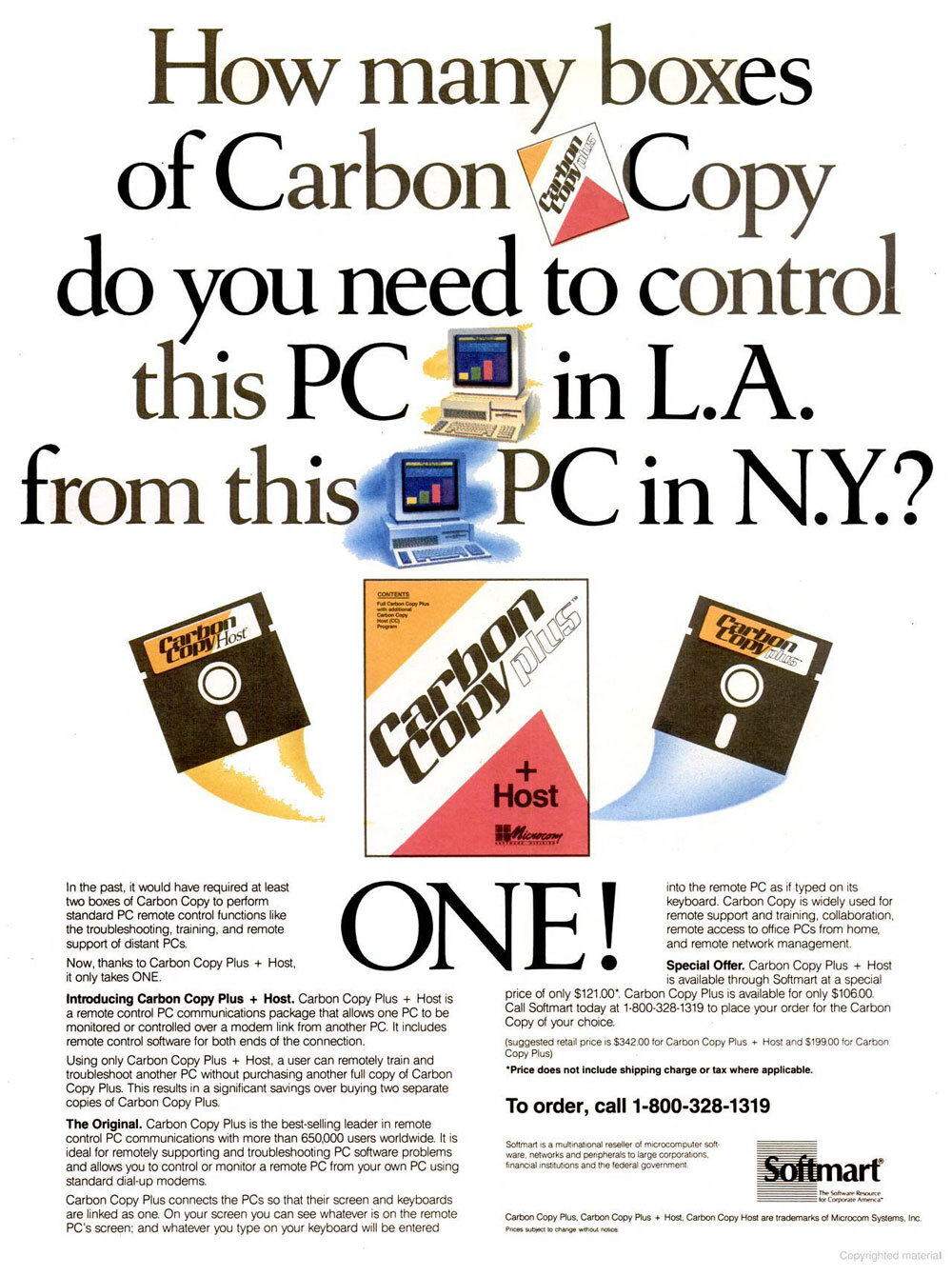

А это реклама новой версии программы под названием Carbon Copy Plus. Здесь придается огласке тот факт, что человек может управлять двумя компьютерами одновременно, используя только одну копию программного обеспечения.

Carbon Copy, значимость которой признавали такие гиганты медиа, как InfoWorld, в следующем году (1987), стала лидером продаж на рынке. Более того, стали появляться и другие похожие инструменты, такие как pcANYWHERE от Norton. Интернет тогда был новым явлением, поэтому эти программы работали с помощью стандартных модемов. Пользователям было необходимо напрямую позвонить на компьютер по телефонной связи.

К большому сожалению, продукт под названием Carbon Copy стал жертвой пиратства. Стоит отметить, что в истории компании Meridian Technologies был даже такой момент, когда она призывала пользователей их программного обеспечения сдавать своих коллег. За информацию о неправомерных действиях можно было получить немаленькое вознаграждение.

«Мы действительно делаем все возможное, чтобы создать хороший продукт, и все, что мы просим взамен, - это чтобы люди поступали честно и не использовали пиратские версии программы», - говорил Чарльз Джонс в своем интервью журналу PC Mag. «К сожалению, мир таков, каков он есть, и вполне ожидаемо, что нам придется заплатить некоторым людям по 2,500$ за информацию о нарушителях»

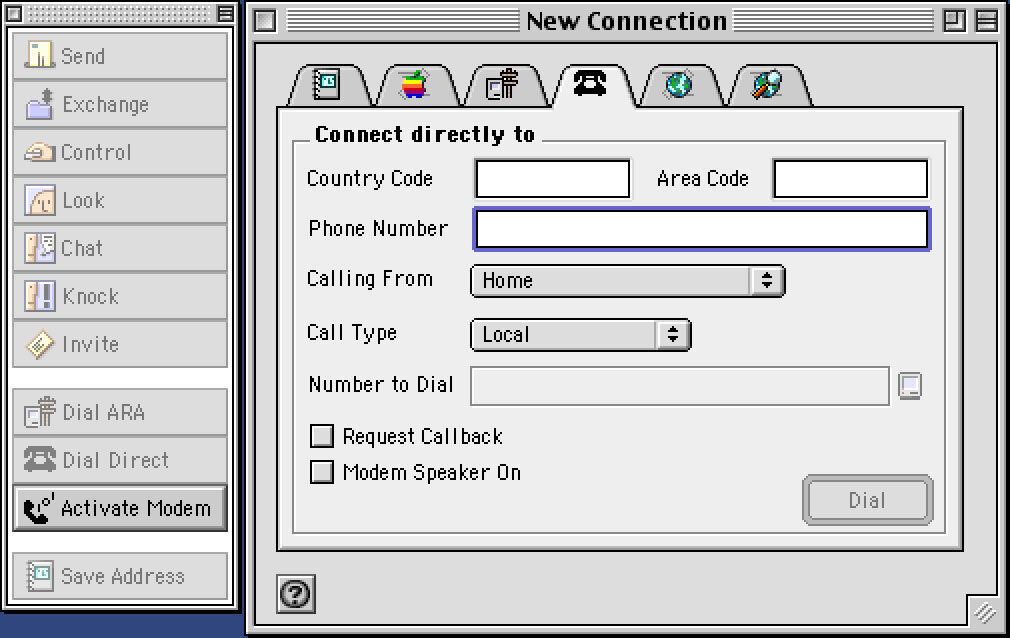

Возможность иметь удаленный доступ к более мощным компьютерам была чрезвычайно заманчивой, особенно при наличии графического интерфейса. В статье 1988 года в журнале InfoWorld появился новый инструмент для получения удаленного доступа на базе Mac под названием Timbuktu. Он работал как по локальной сети, так и с помощью модемов, и был прорекламирован пользователям как программа для удаленного доступа к более мощным и новым компьютерам при наличии слабого ПК.

«Примерно по цене SE вы можете приобрести себе оборудование Mac II», - говорил Риз Джонс из компании Farallon, которая в то время переманила к себе создателя систем данных WOS из Timbuktu.

Конечно, сама технология не стояла на месте и развивалась со временем: вскоре появились такие инструменты, как pcAnywhere; они совершили огромный скачок от DOS к Windows. В целом, инструменты для получения удаленного доступа постепенно избавлялись от зависимости от определенной платформы, что облегчало управление компьютерами вне офиса.

В результате инструменты для удаленного доступа стали ключевым компонентом в наборе утилит для ИТ-команд по всему миру.

Пять популярных программ для удаленного доступа, о которых вам стоит знать

- Chrome Remote Desktop. Большая часть рекламных кампаний Google в наши дни сводится к следующему: «Если у вас есть наш веб-браузер, вы сможете воспользоваться данной функцией». Это применимо и к Chrome Remote Desktop, который появился больше десяти лет назад, и, возможно, является самым простым способом получения удаленного доступа к компьютеру в мире.

- GoToMyPC. Этот инструмент стал популярным в конце XX века, потому что был прост в использовании и стал применяться миллионами сотрудников офисов по всему миру. Сейчас программа сильно «прокачалась» и имеет много дополнительных функций.

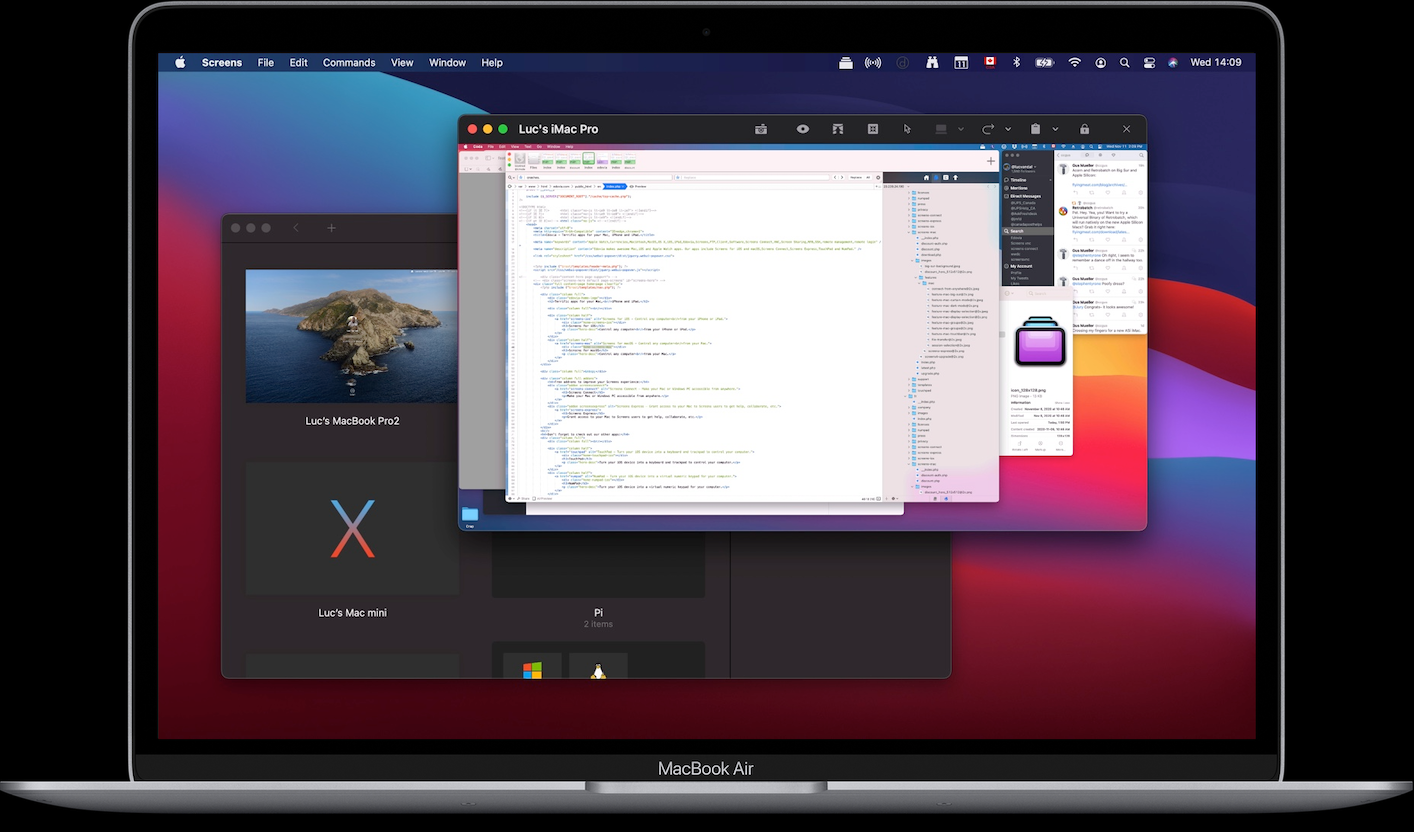

- Apple Screen Sharing. Apple уже давно имеет надежное приложение для получения удаленного доступа к рабочему столу. Однако оно, как правило, остается без внимания обычных пользователей, потому что имеет слишком много ненужных функций. Более простой и эффективной версией можно назвать программу Screens, доступную в магазине Apple.

- Remote Desktop Services. Microsoft также имеет свой собственный инструмент для совместного пользования экраном компьютера. Его история начинается еще со времен Windows NT Server 4.0, увидевшего свет четверть века назад.

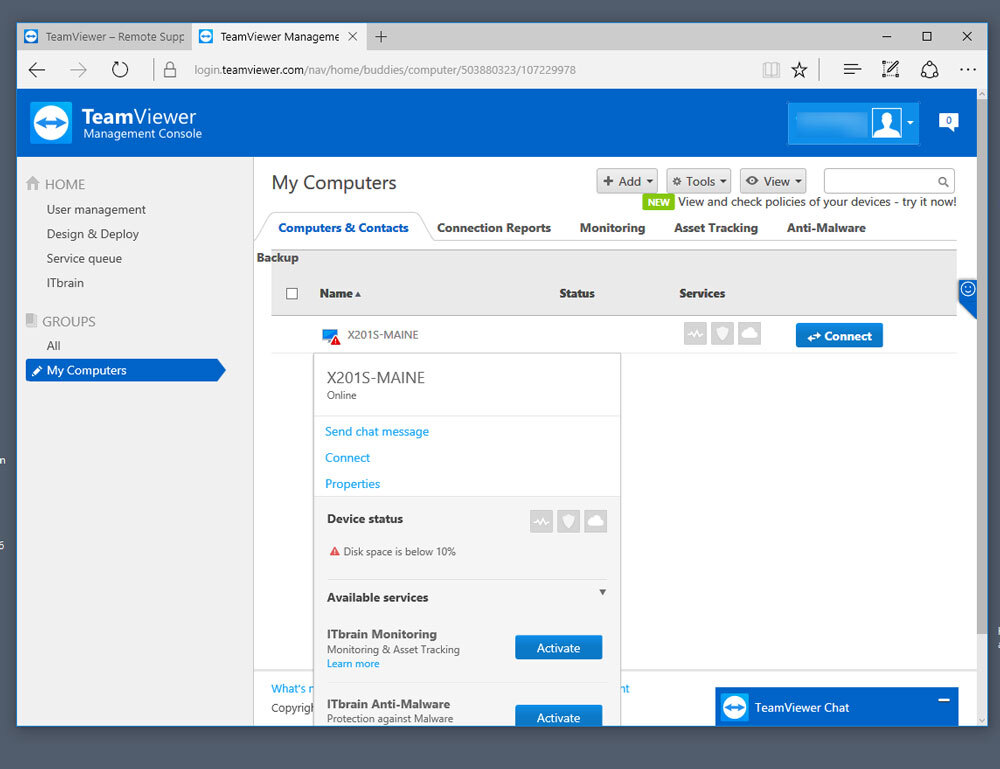

- TeamViewer. Инструмент для совместного использования экрана компьютера. Он обычно применяется ИТ-командами для технической поддержки и удаленного управления рабочим столом. Программа приобрела свою популярность за последние годы благодаря гибкости и простоте использования.

1998

Это год, когда протокол RFB («remote framebuffer») впервые стал доступным по всему миру. Технология, разработанная в английской исследовательской лаборатории Olivetti в 90-х годах, имела глубокие корни. Первый раз она использовалась для создания интерфейса, который давал возможность периферийному устройству подключаться к операционной системе ATM. Этот специфический вариант использования данной технологии в итоге привел к появлению VNC (Virtual Network Computing), возможно, наиболее широко используемого публичного стандарта для удаленного доступа на данный момент. Исследовательская лаборатория, которая позднее была куплена AT&T, стала отправным пунктом для создания компании RealVNC в 2002 году.

Проблема удаленного доступа заключается в том, что его слишком легко использовать в мошеннических целях

Вы, вероятно, не ожидаете, что в этой статье об истории создания инструментов для удаленного доступа, пойдет речь о политике. Однако пару лет назад, бывший кандидат в президенты Бето О'Рурк сделал заявление, что он когда-то был хакером.

О'Рурк был членом Cult of the Dead Cow (cDc), хакерской группы, известной своей работой в сфере информационной безопасности. Стоит отметить, что сам Бето больше говорил об этом, чем, на самом деле, занимался хакерской практикой.

Многие члены cDc, не названные Бето О'Рурком, также имеют успешную карьеру. К примеру, ведущий член Mudge (имя при рождении Пейтер Затко), когда-то работал в DARPA, а теперь возглавляет службу безопасности социальной сети Twitter.

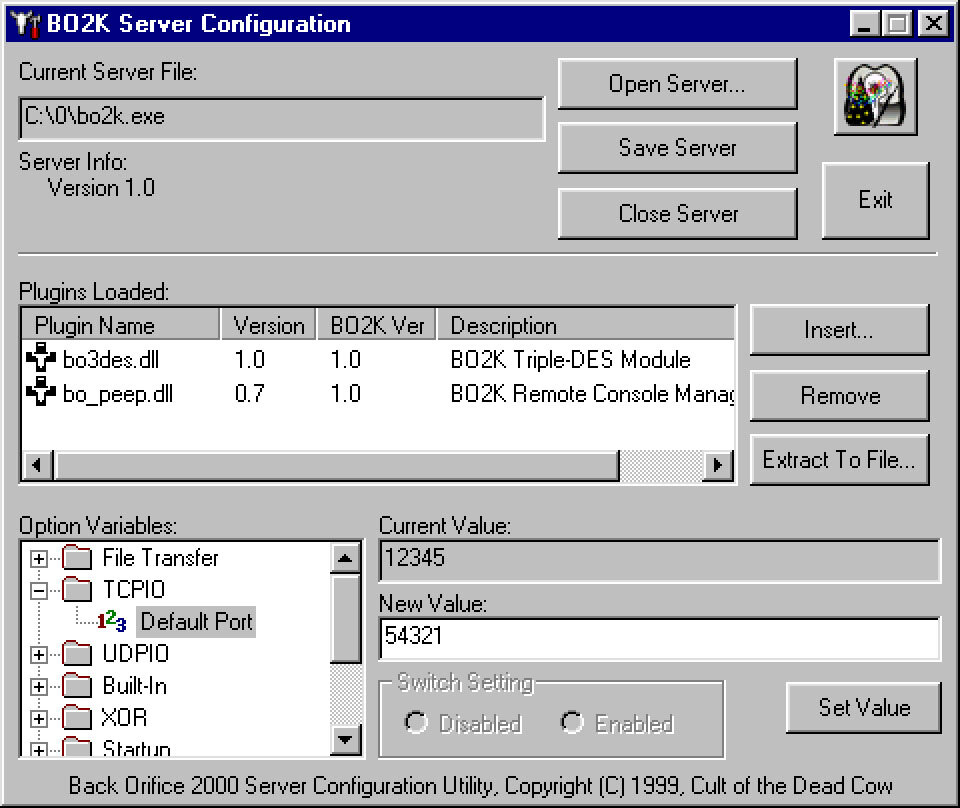

До того, как Бето привлек внимание к данной хакерской группировке, она была наиболее известна тем, что создала один из самых запоминающихся инструментов за последние 30 лет – Back Orifice. Это программа для получения удаленного доступа к компьютеру. Она открывала хакерам «бекдор» и давала возможность иметь полный доступ к ПК, работающему на базе ОС Windows. Этот инструмент, который был впервые анонсирован на мероприятии DEFCON в 1998 году, был создан для того, чтобы заставить Microsoft задуматься о более надёжных мерах безопасности для своей оперативной системы.

Однако компания не восприняла появление нового инструмента всерьез, и тогда хакеры выпустили обновленную версию программы, которая была еще более опасной для Windows. Угроза состояла в том, что с помощью Back Orifice можно было «ослабить» систему пользователя и с легкостью управлять ей так, как нужно хакеру (незаметно для владельца).

Странно то, что, будучи хакерским инструментом, Back Orifice не так уж и сильно отличается от современных программ для удаленного администрирования системы. Он также предоставляет пользователю углубленный доступ к ОС машины, находящейся удаленно.

Разница заключается в контексте использования инструментов, а также в подходе к самим принципам безопасности. На данный момент, удаленный доступ (как правило) очень безопасен для пользователя. С помощью него администратор может осуществлять важные изменения в системе. Стоит отметить, что в отличие от инструментов прошлого, сейчас все это происходит с помощью безопасных средств, защищенных от взлома.

В результате такие инструменты, как TeamViewer, стали невероятно распространены в сфере информационных технологий. Однако в их работе есть нюансы, которые касаются как раз недостаточного уровня безопасности во время установления соединения с ПК удаленно.

К примеру, компания Symantec, разработавшая программу pcAnywhere, обнаружила около девяти лет назад, что ее исходный код был украден и опубликован в The Pirate Bay. Это случилось после того, как хакеру не удалось получить деньги от компании во время очередного вымогательства. После данного конфуза программное обеспечение pcAnywhere, которое появилось на рынке еще в конце 80-х годов, было полностью снято с продажи.

«Многие компании используют удаленный доступ для облегчения жизни своих сотрудников, работающих из дома. Однако, пользуясь подобными практиками, они более вероятно могут стать жертвами хакеров в будущем, - написал Мэтт Аренс, глава группы по информационной безопасности в Коалиции киберстраховых компаний, в 2018 году в своей статье для DarkReading.

Конечно, учитывая данный риск, компаниям стоит подбирать программное обеспечение, которое постоянно развивается в плане безопасности и защиты соединения. Вот почему инцидент на водоочистной станции во Флориде - идеальный пример того, как нельзя распоряжаться доступом к удаленному компьютеру.

TeamViewer с паролем по умолчанию – вы наверняка не так, хотели бы видеть уравление программным обеспечением, которое обуспечивает работу критической инфраструктуры, вроде водоснабжения в городе. Но к сожалению, так оно и было устроено.

768%

Составил рост числа атак на клиенты, работающие на базе RDP, в 2020 году (по данным ESET). Проблема заключается в том, что многие люди находятся на расстоянии друг от друга постоянно. Хакеры пользуются данной ситуацией, чтобы посеять хаос и панику. Поэтому если вам не нужен удаленный доступ, то лучше отключить VNC.

Заключение

Программное обеспечение для удаленного доступа невероятно полезно, если оно попадает в правильные руки. К примеру, вы можете использовать его для управления доступом к своему серверу по мере необходимости. В то же время, если подобные инструменты станут находкой хакеров, то это может повлечь за собой неприятные последствия.

Нужно понимать, что подобные программы позволяют людям управлять критически важными системами безопасности их ОС удаленно. Важно, чтобы использовались уникальные логины и пароли и принимались все меры безопасности при соединении с ПК, который находится в другом месте.

По материалам Tedium.Подписывайся на Эксплойт в Telegram, чтобы не пропустить новые компьютерные трюки, хитрости смартфонов и секреты безопасности в интернете.