Баг в Instagram позволял хакерам шпионить за пользователями при помощи картинки

Facebook исправил критическую уязвимость в Instagram, которая могла привести к удаленному выполнению кода и захвату камер, микрофонов и даже всего смартфона - сообщает ZDNet

Об уязвимости в системе безопасности сообщила компания Check Point. Уязвимость описывается как «критическая уязвимость в обработке изображений Instagram».

Уязвимость получила идентификатор CVE-2020-1895 и оценку CVSS 7,8. В рекомендациях по безопасности Facebook, говорится, что эта уязвимость связана с переполнением стека.

«Большое переполнение стека могло произойти в Instagram для Android при попытке загрузить изображение со специально созданными размерами. Это работает на версиях до 128.0.0.26.128», - говорится в сообщении.

В сообщении в блоге в четверг исследователи кибербезопасности Check Point заявили, что отправки одного вредоносного изображения было достаточно, чтобы захватить Instagram. Атака может быть инициирована после отправки созданного изображения - по электронной почте, WhatsApp, SMS или любой другой коммуникационной платформе - и затем сохранена на устройстве жертвы.

Читайте также: Сколько топ-хакеры зарабатывают на наградах за найденные уязвимости.

Независимо от того, сохранено изображение локально или вручную, просто открыть Instagram после этого достаточно для выполнения вредоносного кода.

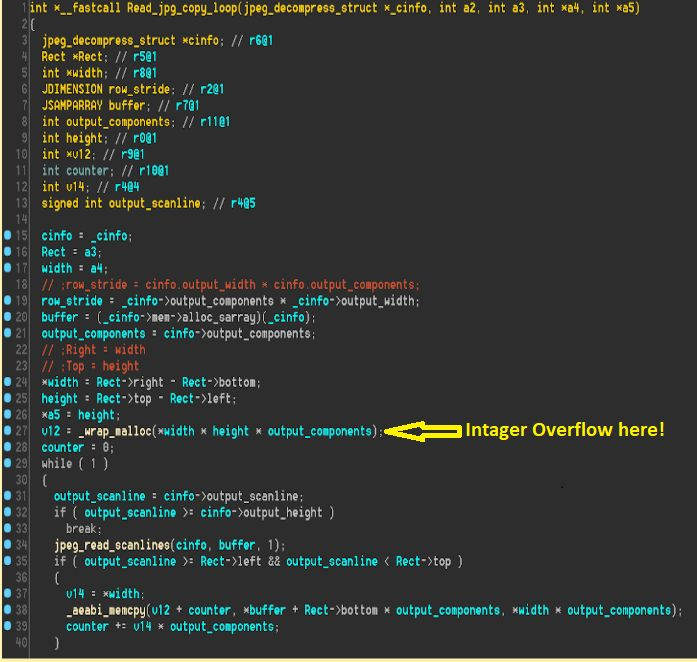

Проблема в том, как Instagram обрабатывает сторонние библиотеки, используемые для обработки изображений. В частности, Check Point сосредоточился на Mozjpeg, декодере JPEG с открытым исходным кодом, разработанном Mozilla, который неправильно использовался Instagram для обработки загрузки изображений.

Они обнаружили, что функция обработки размеров изображений при разборе изображений JPEG имела ошибку, которая вызвала проблемы с распределением памяти (целочисленное переполнение) во время процесса распаковки.

Созданный файл изображения может содержать полезную нагрузку, способную использовать обширный список разрешений Instagram на мобильном устройстве, предоставляя доступ к «любому ресурсу в телефоне, который предварительно разрешен для Instagram», - говорит команда.

Это может включать доступ к телефонным контактам устройства, данным о местоположении/GPS, камере и локально сохраненным файлам. В самом приложении Instagram уязвимость RCE также может использоваться для перехвата прямых сообщений и их чтения; удалять или публиковать фотографии без разрешения или изменять настройки учетной записи.

«На самом базовом уровне эксплойт может быть использован для сбоя приложения Instagram пользователя, запрещающего ему доступ к приложению до тех пор, пока он не удалит его со своего устройства и не переустановит, что вызовет неудобства и возможную потерю данных», - добавила Check Point .

Читайте также: Автопилот Tesla уезжал от полиции на скорости 150 км/ч пока водитель спал за рулем

Описание уязвимости было сделано через шесть месяцев после частного раскрытия информации, чтобы дать большинству пользователей мобильных телефонов время принять обновления безопасности и снизить риск использования уязвимости.

«Мы устранили проблему и не обнаружили никаких доказательств ее использования злоумышленниками», - сказали в Facebook. «Мы благодарны Check Point за помощь в обеспечении безопасности Instagram».

Подписывайся на Эксплойт в Telegram, чтобы всегда оставаться на страже своей безопасности и анонимности в интернете.