Исследователи представили две новые уязвимости нулевого дня в популярных банкоматах, которые позволяют получить данные клиентов банка, а также заставить банкомат «плеваться деньгами».

В 2010 году покойный Барнаби Джек , всемирно известный исследователь безопасности, взломал банкомат в прямом эфире на сцене конференции Black Hat, заставив его буквально выплевывать долларовые купюры.

Полное видео с его выступлением вы можете посмотреть на YouTube.

Спустя ровно десять лет после этого выступления, исследователи в области безопасности Бренда Со и Трей Киоун из нью-йоркской компании Red Balloon представляют две новые уязвимости нулевого дня в популярных банкоматах Nautilus. Это популярный розничный банкомат, который обычно встречается в магазинах для выдачи наличных по их команде.

Найденные исследователями уязвимости нацелены на базовое программное обеспечение банкомата Nautilus - десятилетнюю версию Windows, которая больше не поддерживается Microsoft.

Уязвимость для выдачи наличных

Для начала они купили банкомат. В процессе перепроектирования программного обеспечения, они обнаружили уязвимость в программном уровне, известном как XFS или Extensions for Financial Services, который банкомат использует для взаимодействия с различными аппаратными компонентами, такими как картридер или слот выдачи банкнот.

Ошибка была не в самой системе XFS, а в том, как производитель внедрил ее в свои банкоматы. Дело в том, что получить доступ к интерфейсу отправки сообщений на XFS может любое устройство, подключенное к той же локальной сети.

Отправка специально созданного вредоносного запроса по сети открывает доступ неаутентифицированного XFS API, через который можно выполнять различные команды, например, выдачу наличных.

Получение данных клиентов банка

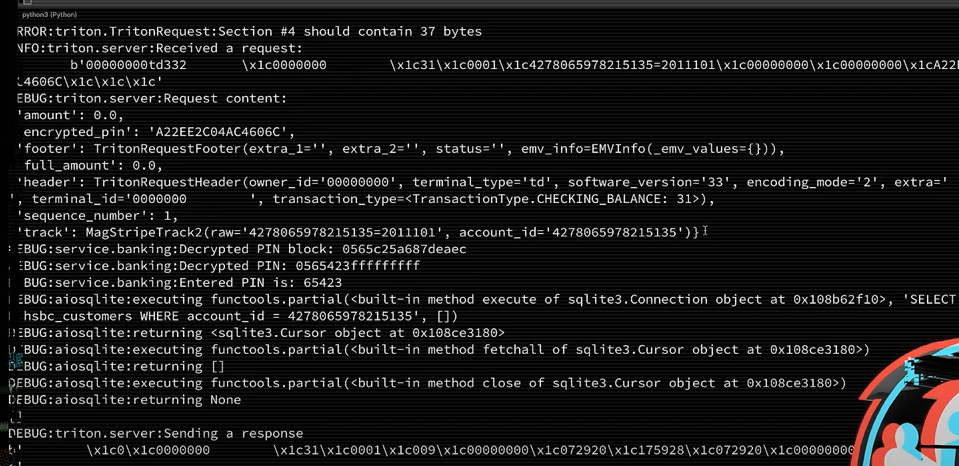

Вторая уязвимость была обнаружена в программном обеспечении для удаленного управления банкоматами - встроенном инструменте, который позволяет банкам управлять сетью банкоматов удаленно, например, чтобы обновить программное обеспечение, или проверить сколько денег осталось.

Обычно администраторы банкоматов используют программу MoniView для отправки команд на банкомат. Для того чтобы эти команды были успешно выполнены, по сети передается серийный номер банкомата и пароль RMS передаются. Однако злоумышленник, может отправить вредоносный пакет на сервер RMS по сети, чтобы вызвать ошибку переполнения буфера. Эта ошибка может привести к выполнению произвольного кода и сохранения его в памяти банкомата. Направив банкомат на вредоносный сервер, хакеры могут запустить выдачу купюр, а также извлечь номера кредитных карт и данные пользователей банка.

Полное видео с выступлением на конференции DefCon вы можете посмотреть по ссылке, а по этой ссылке можете скачать доклад целиком.

Успешные атаки на банкоматы в наше время не редкость. Например, в 2017 году хакерская группировка взламывала банкоматы по всей Европе, вытаскивая миллионы евро наличными. А совсем недавно хакеры украли программное обеспечение у производителей банкоматов, чтобы создать свои собственные инструменты для взлома.

Понравилась публикация? Тогда делись с друзьями. А также не забудь подписаться на наш канал в Telegram и аккаунт в Twitter, чтобы всегда быть в курсе актуальных новостей и интересных статей!

Join the conversation.