Исследователи в области безопасности, проанализировавшие голосовой пульт Comcast XR11 Xfinity Voice Remote, и нашли способ превратить его в подслушивающее устройство без физического доступа или взаимодействия с пользователем.

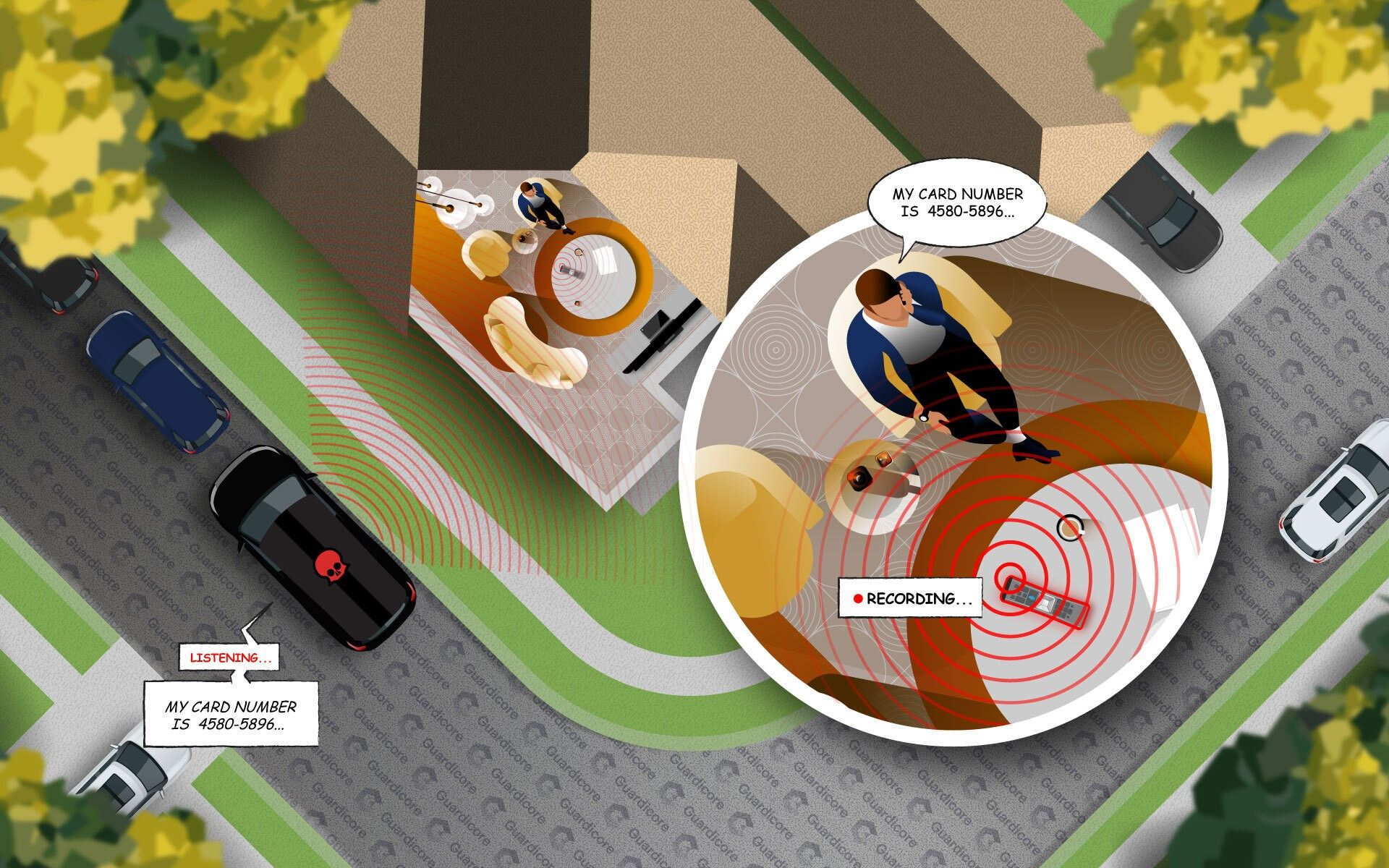

Атака, получившая название WarezThe Remote, позволила перехватить пульт и отслеживать разговоры с расстояния не менее 65 футов (около 20 метров), что сделало возможным сценарий «фургон, припаркованный снаружи».

В отличие от обычных пультов дистанционного управления, использующих инфракрасный порт, Comcast XR11 использует радиочастоты для связи с кабельными приставками и оснащен встроенным микрофоном для голосовых команд. В домах жителей США находится более 18 миллионов подобных устройств.

Исследователи Guardicore внимательно изучили прошивку пульта дистанционного управления и программное обеспечение на приставке, чтобы понять, как работает связь между двумя устройствами.

Они обнаружили слабое место в реализации протокола RF4CE (Radio Frequency for Consumer Electronics), отвечающего за шифрование связи.

"Однако, как выяснилось, в реализации XR11 безопасность RF4CE устанавливается для каждого пакета отдельно. Каждый пакет RF4CE имеет байт «флагов», и когда один из его битов установлен в 1, для этого пакета включается безопасный режим, и его содержимое будет зашифровано. Аналогичным образом, если бит не установлен, пакет будет отправлен в виде открытого текста". - Guardicore

Они обнаружили, что прошивка XR11 принимает ответы в виде открытого текста на зашифрованные запросы от пульта дистанционного управления. Это позволяло злоумышленнику, угадавшему содержание запроса, создать злонамеренный ответ, якобы от имени приставки.

Кроме того, не было проверки подписи для функции обновления прошивки, позволяя злоумышленнику устанавливать вредоносные образы.

Проверка прошивки происходит каждые 24 часа, а пакет запроса зашифрован. Однако исследователи Guardicore заметили незашифрованный байт, указывающий на то, что запрос был связан с прошивкой, что позволило им угадать содержимое.

Зная эти детали, исследователи могли ответить пакетом открытого текста, сообщая пульту дистанционного управления, что доступно обновление прошивки, и прошить XR11 своей версией прошивки, содержащей вредоносное ПО.

Во время первоначального теста они изменили прошивку, чтобы один из светодиодов на пульте дистанционного управления мигал другим цветом:

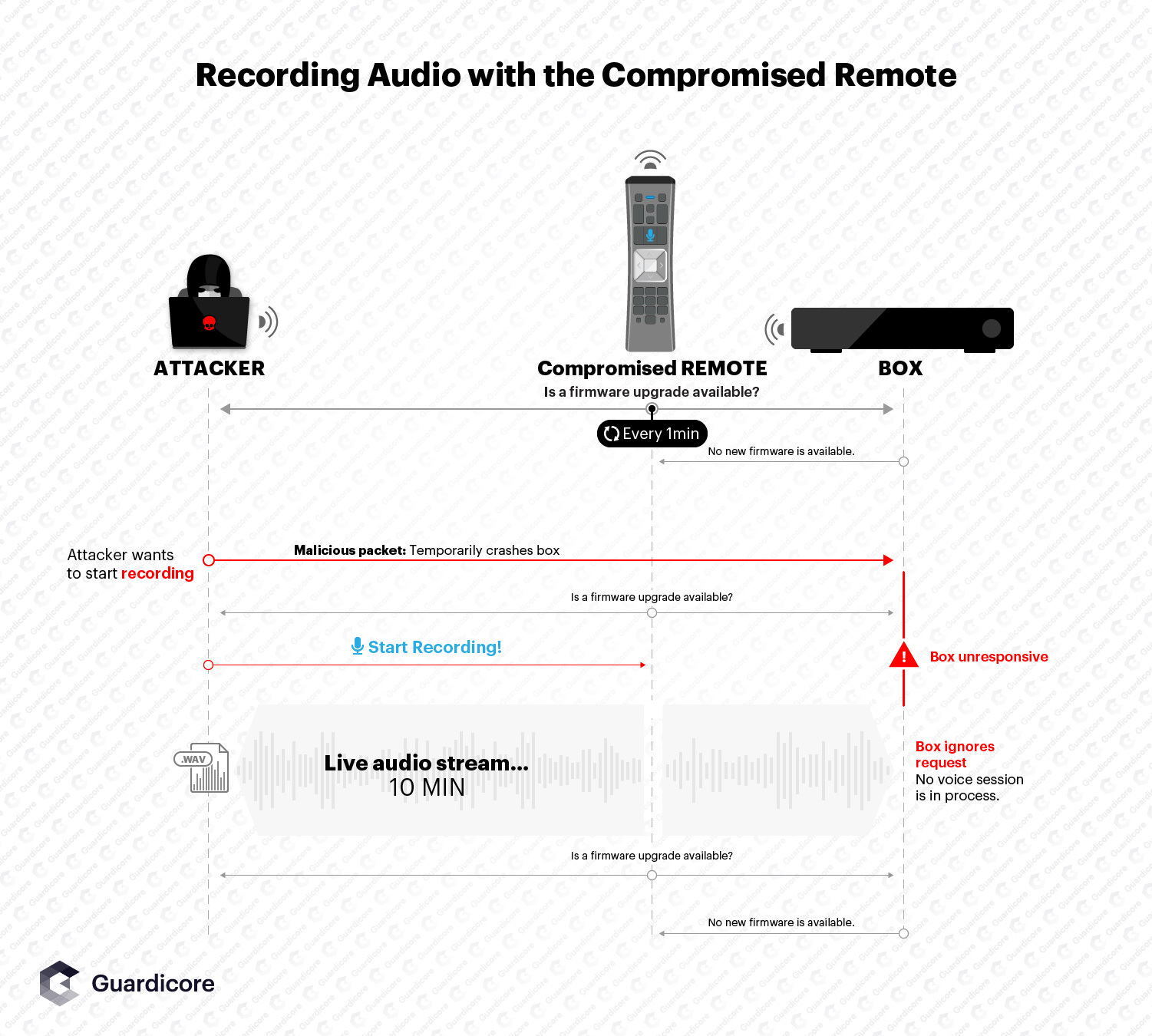

Так как пульт имеет на борту функцию голосового управления, исследователям стало интересно, как можно активировать микрофон. Для этого они перепроектировали прошивку пульта ДУ, чтобы найти код для кнопки записи голоса.

Они изменили программное обеспечение таким образом, чтобы запрос на запись происходил каждую минуту, а не только при нажатии кнопки. Как только они ответят на этот запрос, начнется запись, длительностью до 10 минут.

Подготовиться к такой атаке, безусловно, непросто и она требует серьезных технических навыков для обратного проектирования прошивки, создания исправлений, которые будут приняты, и наличия терпения для прошивки пульта XR11.

В своем отчете Guardicore сообщает, что им потребовалось около 35 минут, чтобы внести необходимые изменения с использованием радиочастотного трансивера.

Конечно, успех атаки также зависит от трансивера. Более дорогой вариант обеспечит более стабильные результаты. Они использовали ApiMote, который стоит около 150 долларов и может слышать человека, говорящего на расстоянии 15 футов (4,5 метра) от пульта дистанционного управления. Образец записанного разговора доступен в сообщении в блоге Guardicore.

Comcast устранила проблемы, о которых сообщила Guardicore, подтвердив 24 сентября, что его устройства XR11 больше не уязвимы для атаки WarezTheRemote.

Изображение на обложке: Jonas Leupe via Unsplash.

На основе материала Bleeping Computer.

Подписывайся на Эксплойт в Telegram, чтобы всегда оставаться на страже своей приватности и безопасности в интернете.

Join the conversation.