Учебная организация по кибербезопасности SANS Institute пострадала от утечки данных после того, как один из ее сотрудников стал жертвой фишинг-атаки.

SANS Institute одна из крупнейших организаций, обучающих специалистов по информационной безопасности по всему миру, сама пострадала от кибератаки. Злоумышленники заполучили доступ к данным SANS после того, как один из ее сотрудников отдела кадров попался на фишинговую атаку.

11 августа SANS сообщила, что злоумышленник получил доступ к учетной записи электронной почты одного из сотрудников и настроил перенаправление всей корреспонденции, получаемой на атакованный ящик, на какой-то другой адрес, а также установил вредоносный аддон для Office 365.

В результате хакерами было получено 513 писем, которые содержали в общей сложности около 28 000 записей личной информации членов SANS. Эта информация не включает пароли или финансовую информацию, такую как кредитные карты. Среди данных есть адреса электронной почты, полные имена, номера телефонов, должности, названия компаний и физические адреса.

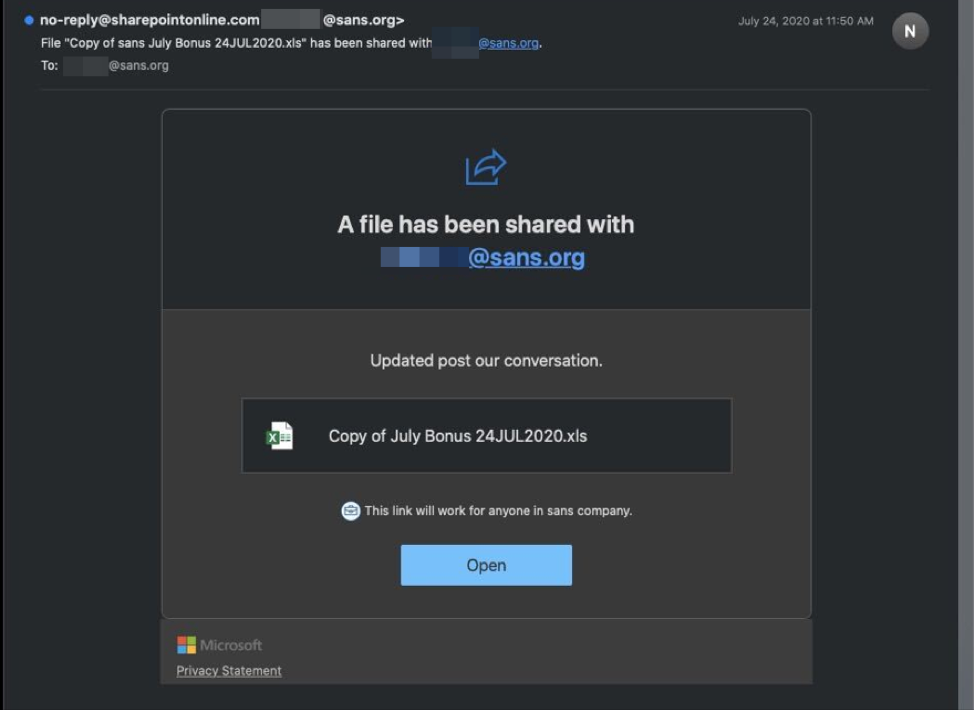

Согласно расследованию SANS, атака началась с фишингового письма, выдающего себя за файл, якобы отправленный службой SANS SharePoint.

Файл назывался «Копия июльского бонуса 24JUL2020.xls», и в электронном письме пользователю предлагалось нажать кнопку «Открыть» для доступа к файлу.

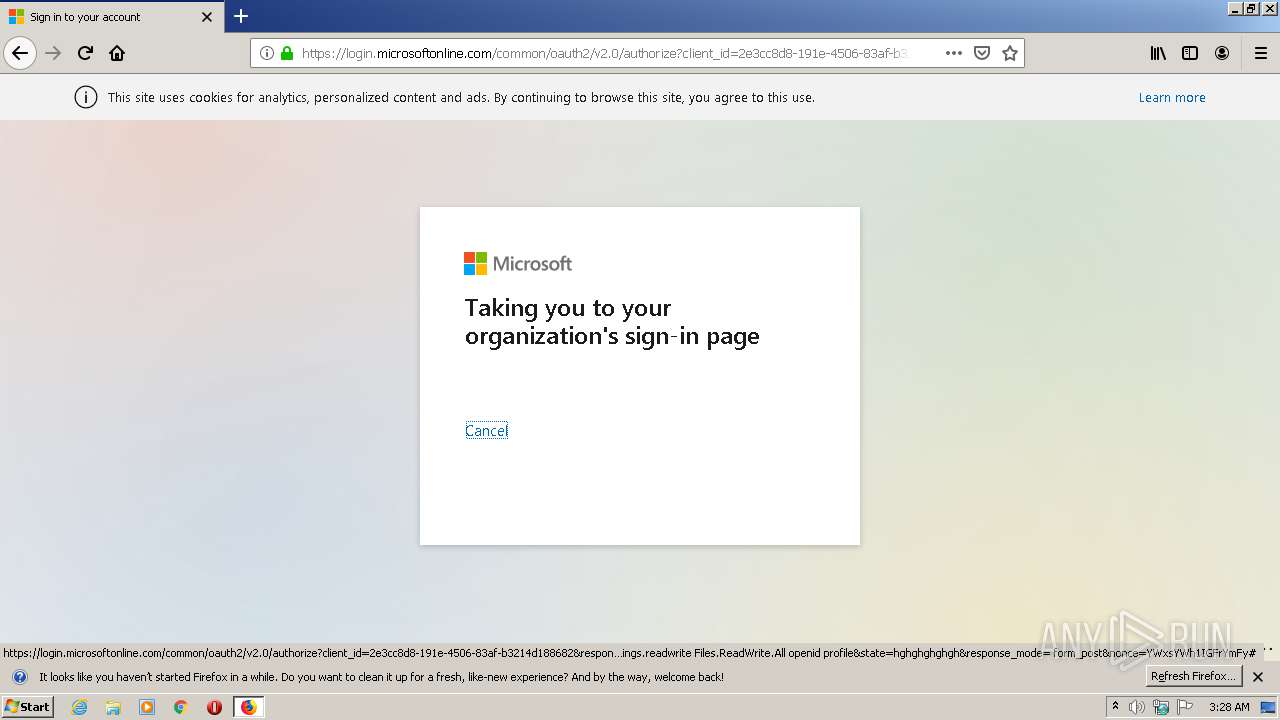

При нажатии на кнопку открывается браузер по умолчанию с адресом «https: //officei6zq49rv2p5a4xbq8ge41f1enjjczo.s3.us-east-2.amazonaws [.] Com / index.html», который предлагает пользователю ввести свои учетные данные Office 365.

Параллельно устанавливался вредоносный аддон для Microsoft Office OAuth, под названием Enable4Excel.

После установки оно добавляет новое правило пересылки с именем «Правило защиты от спама», которое отслеживает определенные ключевые слова в письмах. Если в электронном письме было найдено соответствующее ключевое слово, оно будет перенаправлено на внешний адрес daemon [@] daemongr5yenh53ci0w6cjbbh1gy1l61fxpd.com.

Вот список отслеживаемых ключевых слов:

agreement

Bank

bic

capital call

cash

Contribution

dividend

fund

iban

Payment

purchase

shares

swift

transfer

Wire

wiring infoОсновываясь на информации от VirusTotal, фишинговая кампания была проведена 24 июля 2020 года. SANS был не единственной целью, по крайней мере две другие компании загрузили похожие электронные письма на VirusTotal.

Понравилась публикация? Тогда делись с друзьями. А также не забудь подписаться на наш канал в Telegram и аккаунт в Twitter, чтобы всегда быть в курсе актуальных новостей и интересных статей!

Join the conversation.